UE 16 PIX

Topic outline

-

Etudiantes et étudiants de DFGSP2!

Bienvenue dans le support d'enseignement de l'UE16.

Cette formation a pour objectif de vous permettre de vous positionner et d'acquérir ou d'améliorer les compétences digitales (numériques) transversales de niveau Licence de l'enseignement supérieur.

Vous y trouverez notamment des liens vers la plateforme de positionnement PIX et des sites d'intérêts, les supports de présentation des séances d'ED obligatoires et/ou conditionnelles, des supports de présentations relatifs aux différents domaines du PIX...

- Informations et données: Recherche d'information, gestion et traitement de données

- Communication et collaboration: Échanger, publier, collaborer et gérer son identité numérique

- Création de contenus: Textes, diaporamas, images, vidéos, sons ... et un peu de programmation

- Protection et sécurité: Sécuriser les équipements, les communications et les données -

PIX est un dispositif de certification national. Il remplace et élargit le c2i niveau 1 qui disparait.

-

-

Au cours du premier semestre, vous aurez à réaliser une série de tests de positionnement (contrôle continu de l'UE) qui vous permettra de prendre connaissance de votre niveau par rapport à une grille nationale. Ce test doit être fait de façon "sincère".

Une série d'enseignements dirigés en présentiel (ENT et IST qui font partie du contrôle continu de l'UE) vous présentera notamment:

- votre plateforme pédagogique eCampus

- les règles et manières de communiquer et d'échanger avec vos enseignants

- les grands principes de la recherche d'informations dans le supérieur

- les notions indispensables de sécurité et de confidentialité...Une ou plusieurs séances d'enseignements dirigés avec votre formateur vous seront proposées sur les thèmes de la production de ressources:

- création d'un rapport numérique

- présentation assistée par ordinateur

- utilisation d'un tableurVous serez accompagnés à distance par un ou un binôme de formateurs affectés spécifiquement à un groupe de TP: c'est avec eux qu'il faudra échanger de façon privilégiée en cas de questions ou de problèmes.

Au cours du second semestre, et selon un calendrier à respecter, vous aurez l'occasion d'améliorer votre score de positionnement initial (contrôle continu de l'UE). L'objectif sera, pour vous d'obtenir un niveau réel moyen supérieur ou égal à 3.

Tout au long de l'année des séances de soutien personnalisées seront organisées par les formateurs responsables du suivi de votre groupe de TP en fonction des besoins spécifiques.

Une épreuve de certification d'une durée de 2 heures (épreuve numérique terminale de l'UE) sera organisée peu avant la fin du second semestre. Cette épreuve, réalisée en présentiel, sera l'examen de l'UE16. Elle est personnalisée en fonction des tests de positionnement réalisés. Attention, vous devez avoir toutes vos compétences à un niveau d'au minimum 1 pour pouvoir accéder à la certification!!!!

-

Evaluation de l'UE16 partie numérique

-

La note de l'UE16 Initiation à la Recherche documentaire et numérique (PIX)) est composée par:

- Contrôle continu coef 1/4La ponctualité du partage de vos résultats de positionnement, la présence aux séances de présentiel (ENT,IST, soutien), l'interaction avec votre formateur (réponse aux emails) et votre progression constituent la note de contrôle continu. Attention, cette note est inchangée en cas de seconde session.- Compétences pratiques : coef 3/4Ces compétences seront évaluées sur la plateforme de certification PIX (2h)Pour de plus amples informations, vous pouvez consulter les MCCs

-

-

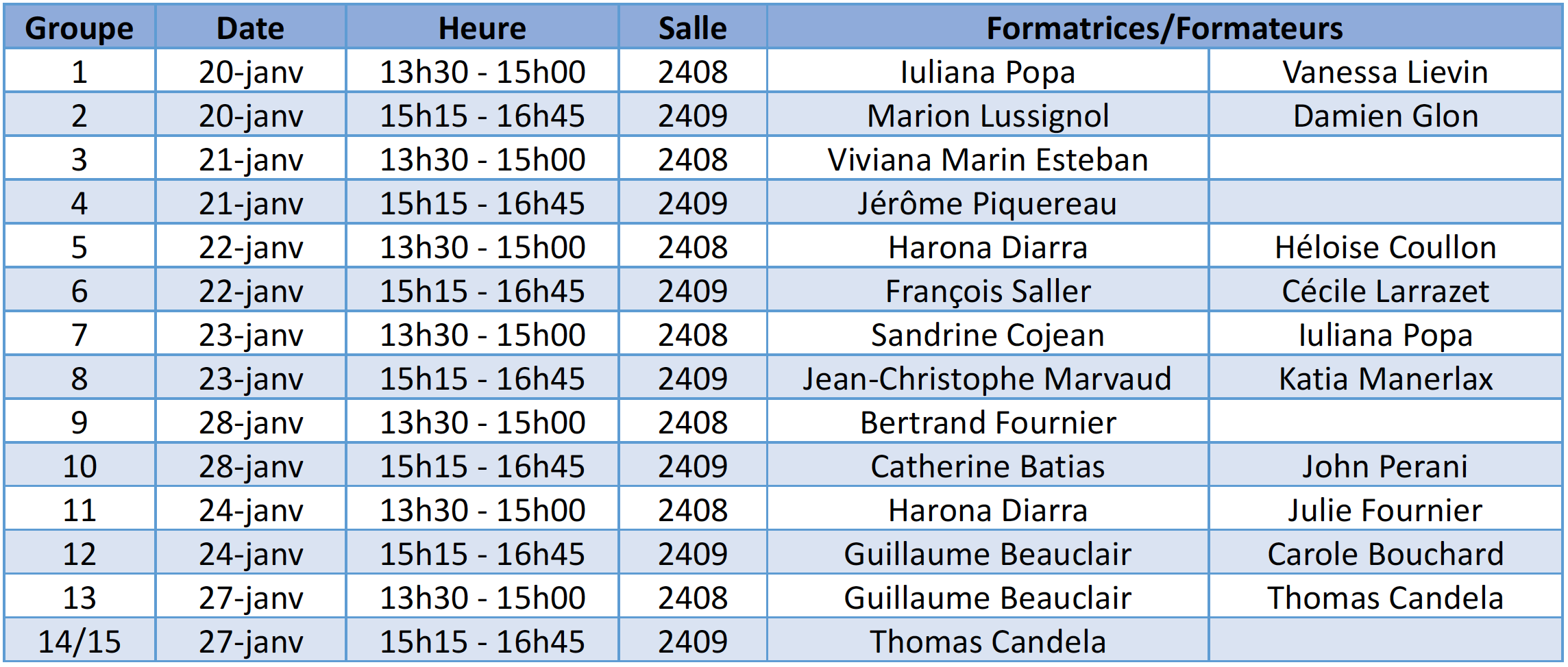

Vous trouverez vos Formatrices/Formateurs, dates et horaires d'ENT ici:

-

-

Forum Groupe TP1

-

Forum Groupe TP2

-

Forum Groupe TP3

-

Forum Groupe TP4

-

Forum Groupe TP5

-

Forum Groupe TP6

-

Forum Groupe TP7

-

Forum Groupe TP8

-

Forum Groupe TP9

-

Forum Groupe TP10

-

Forum Groupe TP11

-

Forum Groupe TP12

-

Forum Groupe TP13

-

Forum Groupe TP14/15

-

Votre support principal pour la séance d'IST :

Contenu pédagogique des séances d'IST faites par les bibliothécaires (et plus encore!)

Tout au bas de cette page, vous trouverez des fiches PDF complètes récapitulant les points abordés dans la formation, avec de nombreux approfondissements.

Nous vous avons, au cours de cette formation, présenté Focus, notre outil de découverte ou catalogue. Voici donc, en quelques vidéos un rappel de ses fonctionnalités avec, en outre un petit passage concernant les requêtes complexes avec termes booléens dans le catalogue :Focus, présentation générale -

Dans cette section se trouvent diverses ressources utiles: documents, vidéos, liens, classées par domaine de compétence.

-

Domaine 1: Information et données: ED obligatoire Séance IST

-

Domaine 3 : Création de contenu

-

Domaine 5 : Environnement numérique

-

-

Bienvenue dans cette section qui vous permettra de vous familiariser avec la protection des données et de la vie privée.

Les éléments qui vont vous êtes présentés ont été sélectionnés avant de pouvoir vous être utiles tant à titre personnel, dans la gestion de votre présence en ligne et de votre e-réputation, que dans votre vie professionnelle future.

Cet enseignement est dispensé sous forme de compétences à acquérir, lesquelles sont reflétées par les titres des leçons qui vous sont proposées ci-dessous. Chaque leçon est divisée en trois points qui correspondent, pour chaque compétence, aux niveaux 1, 2 et 3 (du plus facile au plus difficile).

Ce cours est relativement long. Aussi, sa lecture intégrale ne vous est pas nécessairement conseillée. Une approche en fonction des lacunes ou centres d'intérêt pourrait être tout à fait suffisante. Dans cette optique, vous pouvez vous appuyer sur les résultats de vos tests d'auto-évaluation et sur les solutions de remédiation proposées à cette occasion. De plus, une leçon peut n'être lue que partiellement en fonction du niveau de compétence que vous souhaitez acquérir.

-

Les données à caractère personnel (DCP) font l'objet d'une protection juridique particulière afin de préserver la vie privée des personnes auxquelles elles se rattachent.Afin de devenir un acteur de la protection des données, il est auparavant nécessaire de découvrir ses concepts fondamentaux.Tout d'abord, il faut pouvoir identifier quelles sont les données qui revêtent un caractère personnel (1). Ensuite, vous devez être en mesure d'expliquer ce qu'est un traitement de données à caractère personnel (2). Enfin, il est important de savoir décrire les principaux mécanismes techniques de protection des données (3).

-

Pour devenir un acteur de la protection des données et faire respecter sa vie privée, il faut préalablement connaître l'environnement juridique dans lequel s'inscrivent ces notions. Cela passe par la capacité à citer les principaux textes relatifs à la protection des données (1). Une connaissance générale de ces textes permet de connaître ses droits (2) ainsi que de savoir à quelle institution s'adresser pour obtenir de l'aide ou déposer une plainte (3).

-

La facilité d'un clic sur un bouton "J'accepte" ne devrait pas empêcher l'internaute de prendre conscience du caractère contractuel des conditions générales d’utilisation ou de vente (1). Le souci du sort de ses données personnelles devrait le pousser à consulter la politique de protection des données du service en ligne (2). En cas de litige, connaître ses droits en cas de clauses illégales (3) permet de faire valoir efficacement ses droits.

-

Naviguer sur le web conduit à laisser de nombreuses traces, qu'il faut savoir identifier (1) afin de pouvoir les effacer lorsque cela est possible (2) et pertinent. Le plus efficace est-il encore de minimiser ses traces (3), cependant cela demande le plus souvent de recourir à des techniques plus avancées.

-

À l'heure de la société de l'information, le recours à des services en ligne devient de plus en plus incontournable. Or, cela n'est pas sans risque pour la vie privée. De manière générale, un service est rendu dans un objectif poursuivant un intérêt précis pour le fournisseur. C'est pourquoi il est utile de savoir identifier les modèles économiques liés à la gratuité et à l'exploitation commerciale des données personnelles (1). Quel que soit l'écosystème dans lequel sont transmises des données à caractère personnel, il convient de questionner la pertinence de leur publication (2). Enfin, savoir gérer ses paramètres de confidentialité permet de protéger efficacement sa vie privée (3).

-

Le spam (également appelé pourriel ou encore "courrier indésirable") désigne les courriers électroniques non sollicités reçus sur sa messagerie. Le plus souvent, ces messages ont un caractère commercial ou malveillant. Ils constituent une nuisance pour les utilisateurs en encombrant inutilement leur boîte de réception, au risque de les faire passer à côté de messages légitimes et importants. De plus, le spam surcharge inutilement les infrastructures de réseau, ce qui n'est pas sans conséquence sur l'empreinte écologique d'Internet.

Le spam est surtout émis par des acteurs commerciaux de manière légale, en utilisant leurs propres ressources. La meilleure façon de limiter l'émission de spam par ces acteurs et de s'opposer à la réception de leurs publicités par courrier électronique, en paramétrant correctement ses préférences de compte d'utilisateur dans l'espace mis à disposition par chaque fournisseur de service.

Le spam émis illégalement, à des fins malveillantes telles que le hameçonnage (ou phishing), l'est souvent en employant les ressources d'un tiers. Pour ce faire, l'émetteur va utiliser des comptes de messagerie insuffisamment sécurisés, afin de se connecter à un serveur de courriel qui n'est pas le sien et s'en servir pour relayer ses messages.

C'est pourquoi, il est nécessaire de prendre conscience de l'importance de sécuriser sa messagerie (1) et de ne jamais communiquer son mot de passe (2) à quiconque. Enfin, il faut apprendre à doter sa messagerie d'un mot de passe robuste (3).

-

Vous êtes lassés de voir votre messagerie encombrée par de nombreux spams ? Une bonne hygiène numérique peut vous aider à vous prémunir facilement et efficacement du spam. Pour qu'un tiers vous adresse des courriels non sollicités, encore est-il nécessaire qu'il connaisse votre adresse. C'est pourquoi la limitation de la réception de spam nécessite tout d'abord de prendre conscience des canaux de collecte des adresses électroniques (1). Une attention toute particulière sera accordée à l'importance d'éviter d'indiquer son adresse électronique sur une page publique (2) et de choisir attentivement les paramètres de réception des newsletters et offres commerciales (3).

-

Tout traitement de données ne représente pas le même niveau de risque d'atteinte aux droits des personnes concernées. Ce risque s’accroît de manière substantielle lorsque le traitement porte sur des données sensibles.En tant que futur professionnel de santé, il est indispensable de savoir définir et identifier une donnée sensible (1) afin d'assurer leur confidentialité (2), laquelle repose notamment sur le choix d'un hébergement respectant le cadre légal et réglementaire (3).

-

Installer des applications mobiles n'est pas sans risque pour sa vie privée. Afin de limiter l'exposition de ses données personnelles et d'empêcher leur compromission, il est nécessaire d'identifier les données auxquelles l'application installée peut accéder (1), ce qui permettra de questionner l'adéquation entre les données accédées et les fonctionnalités proposées (2) afin de privilégier les applications respectueuses de la vie privée (3).

-

Pour contrôler la diffusion de ses données personnelles, il faut, tout d'abord, prendre connaissance de sa présence sur les moteurs de recherche (1) et, ensuite veiller à être informé automatiquement des actualisations de sa présence sur ces outils (2). Enfin, il est possible, sous certaines conditions d'exercer son droit à l’effacement (ou droit à l’oubli) (3) en cas de résultats portant atteinte à la protection des données personnelles et à la vie privée.

-

Prendre conscience du cadre juridique entourant l’utilisation de l’image d’une personne et l’impact potentiel de la diffusion de ses données personnelles sur sa vie privée (1) incite à publier l’image d’autrui en respectant ses droits ainsi qu'à veiller à sa propre image (2). En cas de publication illégale, il existe des moyens efficaces de faire cesser une atteinte au droit à l’image (3).

-

Le site web de la CNIL propose de nombreuses ressources pratiques afin d'aider à protéger sa vie privée et ses données personnelles.

-

Une série de vidéos qui aborde un sujet sérieux - la protection des données et de la vie privée - avec rigueur sur le fond et légèreté sur la forme. De nombreuses références figurent dans la description des vidéos.

-

Texte du Règlement (UE) 2016/679 du Parlement et du Conseil du 27 avril 2016 relatif à la protection des personnes physiques à l'égard du traitement des données à caractère personnel et à la libre circulation de ces données, et abrogeant la directive 95/46/CE (règlement général sur la protection des données).

-

Texte de la Loi n° 78-17 du 6 janvier 1978 relative à l'informatique, aux fichiers et aux libertés.

-

-

-

-

Appareils mobiles

-

Hameçonnage

-

-

Mots de passe

-

-

Pro/Perso

-

-

-

Liens viens les MOOC numériques:

- recherche d'information

- création de documents-

RECHERCHER DE L'INFORMATION

-

CRÉER DES DOCUMENTS NUMERIQUES

-

-

Des trucs divers etc

-

Et pour commencer, quelque chose qui pourrait peut être vous servir...

-

-

Utilitaires de bureautiques

-

-

-

L'eportfolio de l'UNESS, Université Numérique de la Santé et du Sport

-

-